各企業/組織が抱えるエクスポージャー全体の平均して「75%」は、重要資産への攻撃経路上に存在しない(重大なリスクに結びつかないセキュリティ課題の割合)

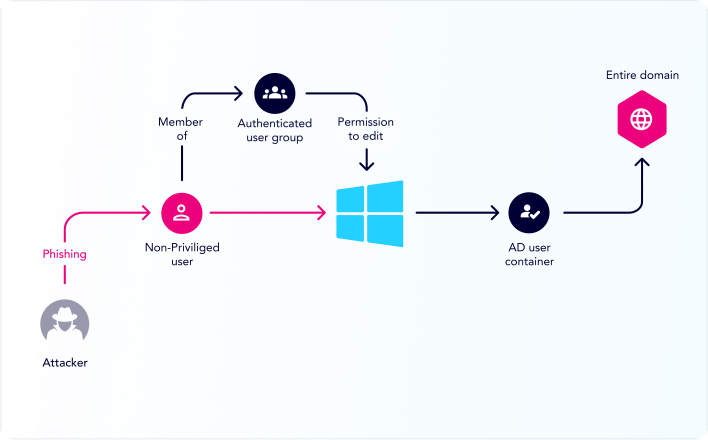

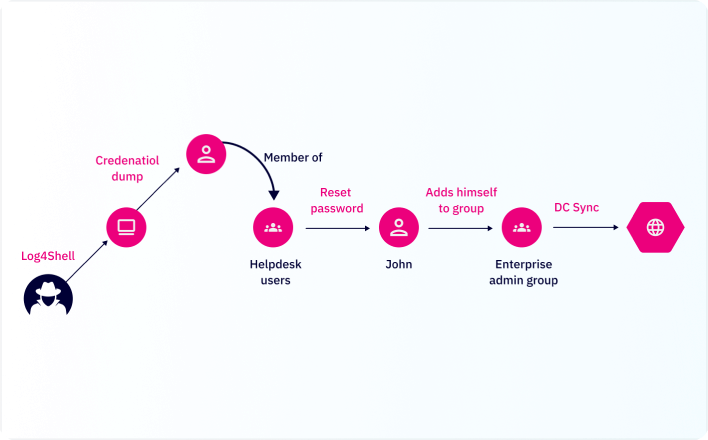

セキュリティチームの最善の努力と多大な投資にもかかわらず、サイバー攻撃は発見されないまま密かに行われています。攻撃者はセキュリティ製品をすり抜け、脆弱性、設定ミス、アイデンティティ管理の問題を組み合わせて侵入し、重要な資産に向かってラテラル・ムーブメントを行います。エクスポージャーがどのように悪用され、攻撃経路を構成するのかを理解しなければ、修正チームは"対処不要"な間違ったものを修正することに時間を浪費してしまいます。

増え続ける 脆弱性、設定ミス、アイデンティティ管理などの問題箇所

ITチームは、重要な資産に対するセキュリティリスクを明確に説明されないまま、依頼されたセキュリティ課題の修正タスクをこなさなければならない。

これは、攻撃者の視点と依頼の背景が欠如しているため、依頼されたセキュリティの修正に正しく優先順位が付けられない状況が起こり、セキュリティ全体として効果の見えない修正作業と終わりのない作業ボリュームに悩まされることが多い。

XM Attack Graph Analysis™

攻撃者の正体を暴き、侵入経路をふさぐことで阻止

CVEなどの脆弱性だけでなく、それ以外のセキュリティリスクを検出

XM Cyberは、単一の管理ビューを用いて、一元的にすべてのエクスポージャーの種類と詳細情報を提供、優先順位付け、修正のご提案、修正後の検証まで自動で行い、エクスポージャー管理全般を簡素化します。

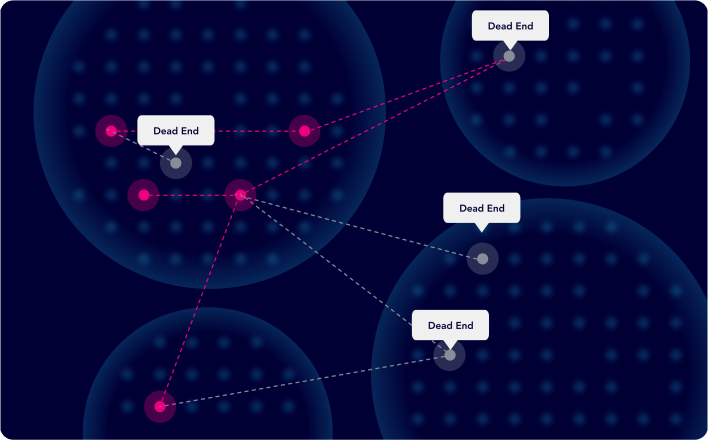

デッドエンド(重大リスクに結びつかないエクスポージャー)の特定

XM Cyberは、お客様の重要な資産への侵入が想定される攻撃経路をすべて洗い出し、攻撃者にとって価値のないエクスポージャー、つまり後回しにできるエクスポージャーを特定します。これにより、優先順位を下げて効率的に業務を行えます。

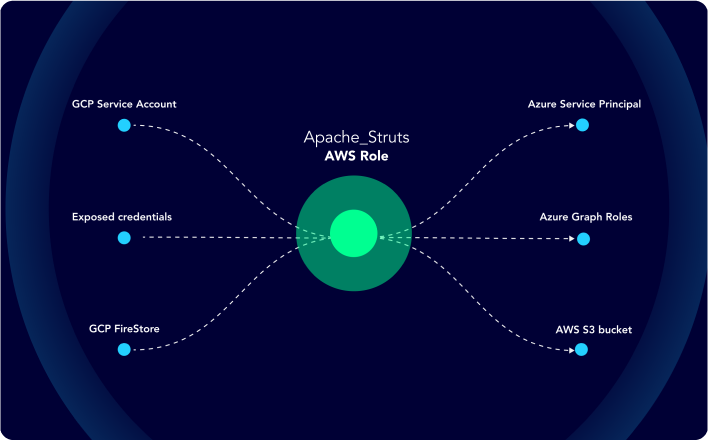

チョークポイント(攻撃者の侵入を最も効率的に遮断出来るエクスポージャー)の特定

XM Cyberが得意とする攻撃グラフ分析により、想定される攻撃経路が多く集中するチョークポイントについても特定し明確にします。この数少ないチョークポイントを修正することで、想定される重要資産への侵入を容易に未然阻止します。

Active Directoryとアイデンティティのセキュリティ

攻撃者はサイバー攻撃にアイデンティティを悪用し、Active Directoryの複雑さと応用可能な性質により、格好の標的となっています。XM Cyberは、アイデンティティの問題とキャッシュされた認証情報についても、的を絞った対策を提供しています。

コンテキストベースの修正ガイダンス

XM Cyberを使用すると、さまざま修正オプションと各詳細な修正手順のガイダンスを得られます。これにより、修正方法を選択して実行するだけという明確なタスクとなるため、修正にむけた業務プロセスの短縮化を図ることが出来ます。

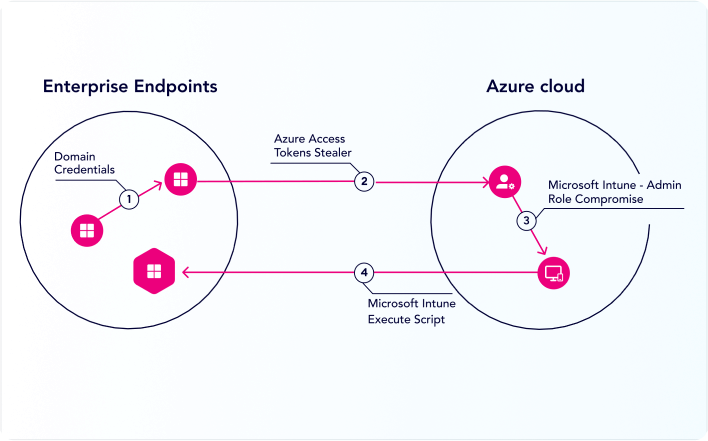

ハイブリッドクラウド環境の態勢管理

XM Cyberは、熟練の経験に基づく攻撃者の視点をもっており、業界唯一、オンプレミス環境に加えてパブリッククラウド環境までトータルでカバーし、すべての環境のエクスポージャーを洗い出し、事実と根拠に基づくコンテキストベースの明確な洞察を提供します。

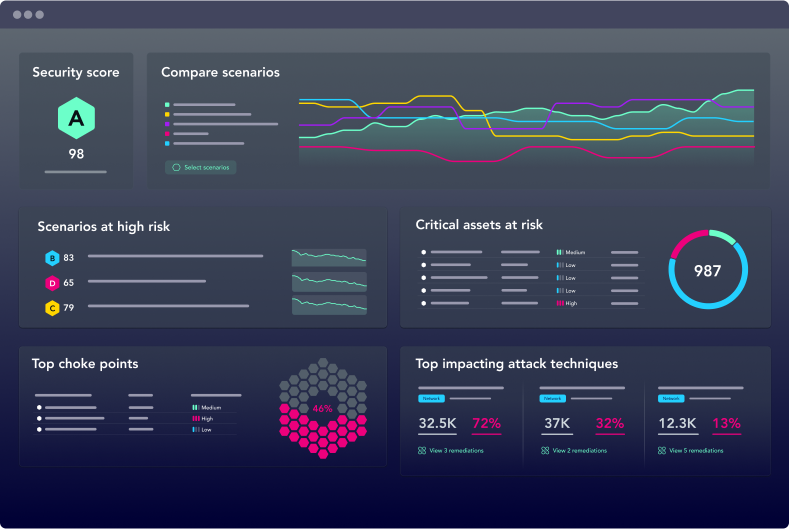

セキュリティ態勢のスコアリングとセキュリティレベルの傾向把握

時間の経過に伴うセキュリティ態勢の改善を示すことは不可欠です。継続的に更新される企業/組織のセキュリティ態勢を常に評価し、数値で企業/組織全体のセキュリティレベルを確認できます。

より多くのカバレッジ、より賢い優先順位付け、より少ない修正工数

修正の工数をより少なくし、被害を事前に食い止めます。

"どこが最も脆弱なのか "の疑問にお答えします。

拡張性の高い重要資産保護を高次元で実現

ハイブリッドクラウド環境における攻撃対象領域(アタックサーフェス)を縮小化

企業/組織全体のセキュリティ態勢スコア化とセキュリティレベルの傾向を評価

最速でエクスポージャー管理を導入・活用する方法とは

XM Cyberは、CTEMに沿った最も包括的なハイブリッドクラウド型のエクスポージャー管理ソリューションを提供しています。これを活用しながら、各企業/組織の修正チームと連携することで既存のセキュリティチームの組織力強化と生産性向上に貢献します。