Wenn Sie etwas Wertvolles besitzen, ist die Frage, wie Sie es am besten schützen können, immer präsent. Für moderne Unternehmen gibt es nur wenige Dinge, die wertvoller sind als die Daten, die sie besitzen und verwalten. Um diese wertvollen Informationen zu schützen, ist ständige Wachsamkeit erforderlich.

Schwachstellenbewertungen sind ein hervorragendes Mittel, um diese Wachsamkeit in die Tat umzusetzen. Wenn Sie sich Ihr Unternehmen wie ein Haus vorstellen, sind regelmäßige Schwachstellenbewertungen vergleichbar damit, laufend zu überprüfen, ob Türen und Fenster verschlossen sind und die Aufnahmen der Sicherheitskameras Ihres Hauses zu checken.

Um das Thema für Sie transparenter zu machen, wollen wir uns die Funktionsweise der Schwachstellenbewertung genauer ansehen und die Vorzüge gängiger Tools für diesen Zweck untersuchen.

Schwachstellenbewertung für Unternehmen erläutert

Schwachstellenbewertungen dienen dazu, Sicherheitslücken in Computersystemen und Netzwerken aufzudecken. Der gängigste Mechanismus zur Durchführung einer solchen Bewertung ist das Scannen.

Schwachstellenscans gibt es in den folgenden Formen:

- Netzwerkbasierte Scans

- Host-basierte Scans

- Drahtlose Scans

- Datenbankscans

- Anwendungsscans

Diese Scans können sich auf interne, externe oder umgebende Einrichtungen beziehen. Das Scannen kann manuell oder automatisch erfolgen. Das Ziel ist es, Sicherheitslücken zu identifizieren, um dann zur Behebungsphase überzugehen.

Schwachstellenbewertung vs. Penetrationstests

Penetrationstests (oder Red-Team-Übungen) ermöglichen es Unternehmen, ihre Verteidigungssysteme wirklich unter die Lupe zu nehmen. In solchen Szenarien spielen menschliche Tester die Rolle von ethischen Hackern und setzen ihr gesamtes Fachwissen und ihre Fähigkeiten ein, um zu versuchen, die Verteidigungssysteme eines Unternehmens zu durchbrechen. Penetrationstester nehmen die Perspektive von Angreifern ein und verwenden eine Vielzahl von Online- und Offline-Taktiken, um einen erfolgreichen Angriff zu starten. Sobald der Test abgeschlossen ist, wird ein detailliertes Audit erstellt, und alle vorhandenen Lücken können geschlossen werden.

Um zu unserem Vergleich mit dem Haus zurückzukehren: Während ein Scan überprüft, ob Ihre Haustür verschlossen ist, sucht ein Penetrationstest nach Möglichkeiten, das Schloss zu knacken, die Tür zu öffnen, hineinzugehen und sich an den Wertsachen zu bedienen, die sich darin befinden. Mit anderen Worten: Während sich ein Scan darum kümmert, ob Schwachstellen vorhanden sind, kann ein Test Ihnen auch zeigen, ob und wie sie ausgenutzt werden könnten und welchen Schaden das anrichten würde.

Diese beiden Ansätze werden oft im Rahmen eines Plans zur Bewertung von Sicherheitsrisiken gemeinsam durchgeführt. Da Scans weit weniger arbeitsintensiv sind, können sie häufiger durchgeführt werden als umfassende Penetrationstests. Es gibt jedoch noch ein weiteres Tool, das sich integrieren lässt, um die kombinierte Leistung dieser Tools zu erweitern: Software zur Simulation von Einbrüchen und Angriffen.

Wie sich Einbruchs- und Angriffssimulationen in das Management von Schwachstellenbewertungen einfügen

Schwachstellenbewertungen und Penetrationstests ergänzen sich, denn beide haben wünschenswerte Eigenschaften, die dem jeweils anderen fehlen (Scans sind automatisiert und relativ schnell; Penetrationstests sind rigoros und liefern mehr Kontext). Es gibt jedoch noch eine dritte Option, die das Beste aus beiden Tools vereint: Einbruchs- und Angriffssimulation (Breach and Attack Simulation– BAS)

Leistungsstarke BAS-Plattformen fungieren als automatisierte Penetrationstester oder Red Teamers. Genau wie bei einem Penetrationstest starten diese Plattformen ausgefeilte simulierte Cyberangriffe entlang der wahrscheinlichsten Angriffspfade und bieten detaillierte Anleitungen zum Beseitigen aller aufgedeckten Schwachstellen. Wie bei einem Penetrationstest werden nicht nur die Schlösser überprüft, sondern es wird auch nach Möglichkeiten gesucht, diese zu umgehen und den Schaden aufzuzeigen, der dadurch entstehen könnte.

Eine BAS-Plattform hat auch etwas mit herkömmlichen Schwachstellenbewertungen gemeinsam. Genau wie automatisierte Scanner sind BAS-Plattformen sehr effizient. Sie arbeiten kontinuierlich und starten simulierte Angriffe ohne Ausfallzeiten, um sicherzustellen, dass entstehende Schwachstellen identifiziert werden, bevor ein Angreifer durch die Tür schlüpfen kann.

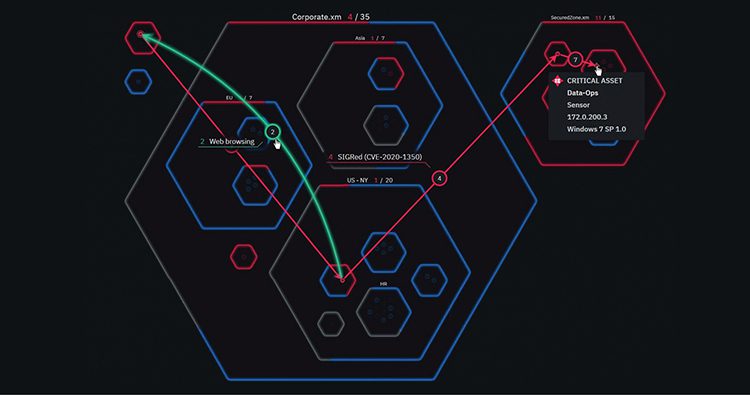

Die angriffszentrierte Gefährdungspriorisierung von XM Cyber ist ein neuer Ansatz für BAS. Im Gegensatz zu anderen BAS-Anbietern, die prüfen, ob die Sicherheitskontrollen ordnungsgemäß konfiguriert sind, beginnt XM Cyber mit der Identifizierung der kritischsten Assets und identifiziert alle möglichen Angriffspfade.

Dann verbindet die Lösung schnell die Schritte vom Einbruchspunkt zum kritischen Asset, sofern es einen potenziellen Angriffspfad gibt. Anschließend erstellt es einen nach Prioritäten geordneten Lösungsplan, der auf den tatsächlichen Risiken für Ihre kritischen Assets basiert. So können Ihre Teams schnell die Schritte blockieren, die ein Hacker in Ihrer Umgebung unternehmen würde.

Kurz gesagt, die Technologie von XM Cyber ist das führende Beispiel für diesen binären Ansatz beim Management von Schwachstellen. Indem Sie unsere Technologie in Ihre bestehende Sicherheitsstruktur integrieren, können Sie offensiv und defensiv vorgehen, einen mehrschichtigen Ansatz für die Cybersicherheit verfolgen und das außerordentliche Potenzial einer kontinuierlichen Verbesserung Ihrer Sicherheitslage ausschöpfen.

Weitere Informationen finden Sie unter diesem Link.

Related Topics