Inhalt

- Was ist CTEM?

- Die 5 Stufen von CTEM

- Welche Probleme CTEM löst – und warum das jetzt wichtig ist?

- Warum CTEM die richtige Lösung ist?

- Der Mehrwert von CTEM?

- Wie beliebt ist CTEM?

- Gartners Einschätzung zu CTEM?

- Wie unterscheidet sich CTEM vom klassischen Schwachstellen-Management/RBVM?

- Wie unterscheidet sich CTEM von Red Teaming?

- Wie unterscheidet sich CTEM von Pentests?

- Wie unterscheidet sich CTEM von BAS (Breach and Attack Simulation)?

- Wie unterscheidet sich CTEM von IAM- und ITDR-Lösungen?

- Wie unterscheidet sich CTEM von EASM (External Attack Surface Management)?

- Wie unterscheidet sich CTEM von CSPM (Cloud Security Posture Management)?

- Auswahl eines passenden CTEM-Anbieters?

- Gute Gründe für XM Cyber?

- Deckt CTEM On-Prem- und Cloud-Umgebungen ab?

- Einstieg in CTEM?

- Wer profitiert bereits von CTEM?

Was ist CTEM?

CTEM (oder „Continuous Threat Exposure Management“) ist ein proaktives, fünfstufiges Programm bzw. Rahmenwerk, das Organisationen hilft, ihre Anfälligkeit für Cyber-Angriffe kontinuierlich zu reduzieren. CTEM ermöglicht eine effiziente Identifizierung von Schwachstellen, Gefährdungen und davon ausgehend potenziellen Angriffspfaden. Organisationen können diese Gefährdungen dann auf Grundlage ihres potenziellen Risikos für kritische Unternehmenssysteme und -ressourcen priorisieren, entsprechende Schutzmaßnahmen einleiten und deren Fortschritt überwachen. Immer mehr Unternehmen weltweit entdecken die Vorteile von CTEM für sich und nutzen das Programm, um Schwachstellen schneller zu beseitigen und die Sicherheit zu verbessern.

Mit CTEM wird eine fortlaufende Analyse der gesamten Umgebung aus Netzwerken, Systemen, Ressourcen usw. möglich. Gefährdungen und Sicherheitslücken werden aufgedeckt und auf die Wahrscheinlichkeit, dass sie ausgenutzt werden könnten, hin untersucht. Auf diese Weise trägt CTEM zu einer stetigen Optimierung der Sicherheitslage bei. Potenziell problematische Aspekte werden erkannt und ausgeräumt, bevor Angreifer hier ansetzen können.

„Fortlaufend“ (Continuous) ist das Programm insofern, als CTEM und die getroffenen Maßnahmen zur Risikominderung in Wechselwirkung stehen. Mit einer umfassenden Datenanalyse zu beiden Aspekten werden bessere Entscheidungen zur Prozessoptimierung und zum Management von Gefährdungen möglich. In seinem am 21. Juli 2022 veröffentlichten Report „Implement a Continuous Threat Exposure Management (CTEM) Program“ beschreibt Gartner® das Ziel von CTEM wie folgt: einen „konsistenten, umsetzbaren Plan zur Korrektur und Verbesserung der Sicherheitslage zu erstellen, den Führungskräfte verstehen und IT-Architekturteams auch umsetzen können.“ Im Grunde geht es also immer darum, die Wahrscheinlichkeit, dass Schwachstellen ausgenutzt werden, stetig zu verringern.

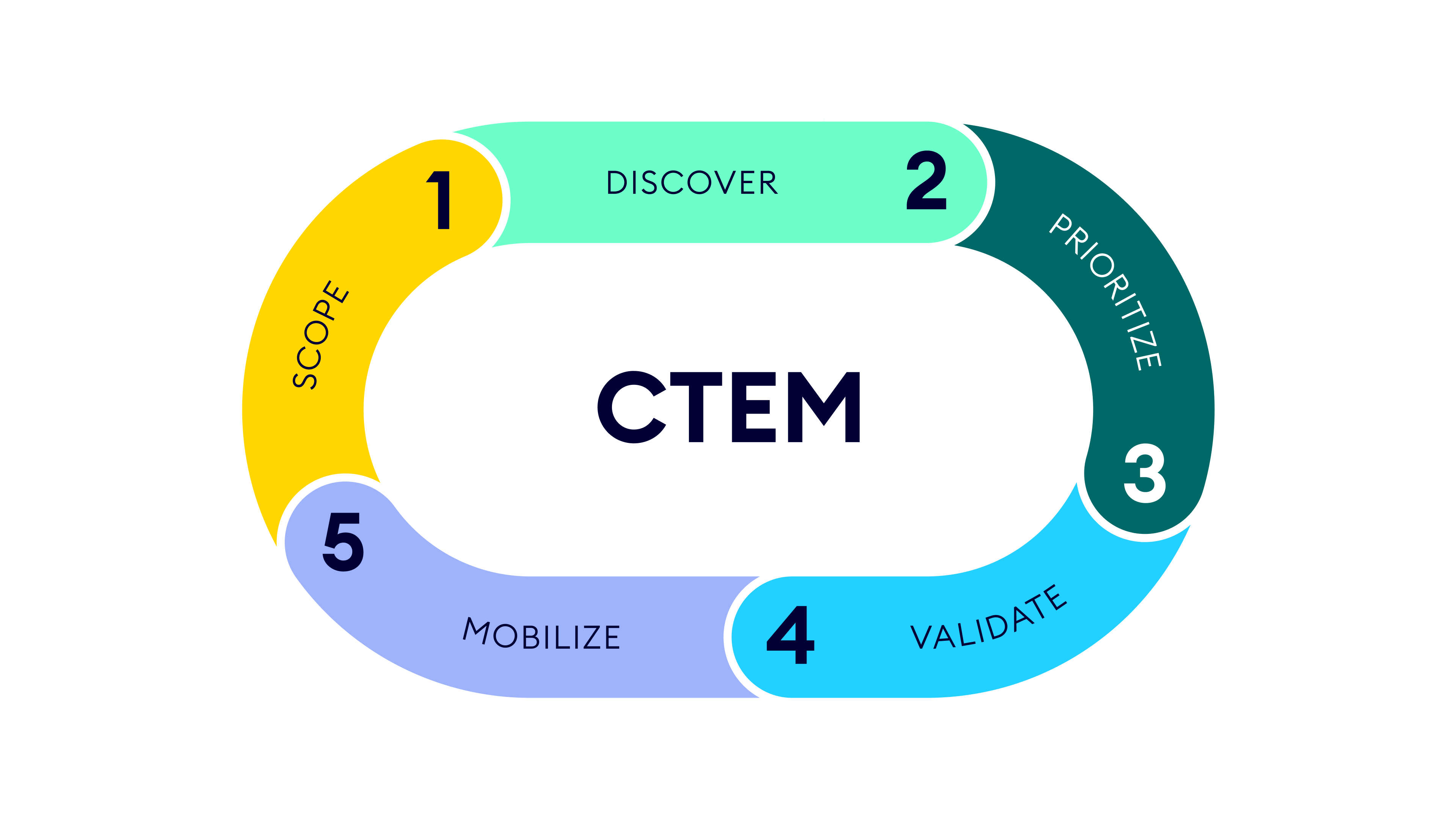

Die 5 Stufen von CTEM

CTEM ist ein übergeordnetes Programm zur Reduktion von Gefährdungen. Es handelt sich also nicht um ein Produkt oder eine Dienstleistung, allerdings können die richtigen Produkte bei der Implementierung helfen. Die fünf Stufen des CTEM-Programms lassen sich wie folgt skizzieren:

Stufe 1 – Scoping

In dieser ersten Phase geht es darum, einen Überblick über die Angriffsfläche und die Relevanz Ihrer Unternehmensressourcen zu gewinnen. Beides kann sich im Laufe der Zeit immer wieder ändern. Beim Scoping werden wichtige Angriffsflächen identifiziert. Dafür müssen verschiedene Entscheidungsträger einbezogen werden, z. B. aus IT, Rechtsabteilung, GRC, Entwicklung, Forschung, Produktmanagement und Business Operations.

Stufe 2 – Discovery

In der Discovery-Phase wird jede Unternehmensressource auf potenzielle Gefährdungen und das damit einhergehende Risiko hin untersucht. Hier geht es nicht nur um einzelne Schwachstellen, sondern z. B. auch um Risiken im Zusammenhang mit Active Directory, Nutzeridentitäten und Konfigurationen. Darüber hinaus wird geprüft, wie Schwachstellen im Verbund als Angriffspfade zu relevanten Ressourcen genutzt werden könnten.

Stufe 3 – Priorisierung

Im nächsten Schritt werden die verschiedenen Schwachstellen auf ihr erwiesenes Gefahrenpotenzial in der „echten Welt“ hin analysiert, genauso wie die Relevanz der direkt betroffenen Assets.

Dieser Schritt ist enorm wichtig, stehen große Organisationen doch immer wieder vor dem Problem, dass sämtliche Schwachstellen rein zahlenmäßig schon nicht zu beheben sind. Der Grund ist einfach: Zum einen gibt es einfach unglaublich viele davon, zum anderen verändern sich Unternehmensumgebungen laufend. Ressourcen, Nutzer, Softwarelösungen, Konfigurationseinstellungen usw. kommen und gehen.

Bei der Priorisierung wurde früher traditionell auf Schwachstellen geschaut. Andere Arten von Gefährdungen, etwa im Hinblick auf Nutzeridentitäten und Fehlkonfigurationen, wurden ignoriert – und erst recht wurde nicht ermittelt, wie sich Schwachstellen zu potenziellen Angriffspfaden zusammenfügen. Bei CTEM hingegen wird geprüft, welche Gegenmaßnahmen das größte Potenzial haben, möglichst viel Risiko für kritische Assets abzubauen.

Stufe 4 – Validierung

In der Validierungsphase wird anschließend genau untersucht, wie Angriffe stattfinden können – und mit welcher Wahrscheinlichkeit. Dabei können verschiedenste Tools zum Einsatz kommen. In einigen Fällen erfolgt die Validierung, um eine Priorisierung wie in Schritt 3 beschrieben zu ermöglichen. In anderen ist die Validierung eher ein fortlaufender Prüfmechanismus für Sicherheitskontrollen oder automatisierte Pentests.

Stufe 5 – Mobilisierung

Im letzten Schritt wird das gesamte Framework aktiviert. Hier gilt es sicherzustellen, dass sich alle Beteiligten einig und über ihre jeweiligen Rollen und Verantwortlichkeiten im Programmkontext bewusst sind. Für einen optimalen Ablauf ist es gut, sowohl das Sicherheitsteam als auch die an Schutzmaßnahmen beteiligten IT-Teams über den Wert der getroffenen Maßnahmen (d. h. die Risikominderung) aufzuklären. Zudem ist es wichtig, die Verbesserungen der Sicherheitslage im weiteren Verlauf verständlich zu dokumentieren.

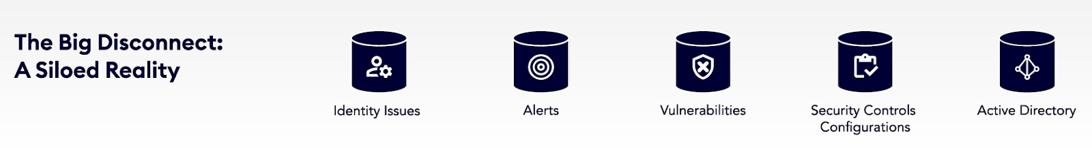

Welche Probleme CTEM löst – und warum das jetzt wichtig ist?

Die Implementierung eines CTEM-Programms ist für viele Organisationen inzwischen alternativlos:

- Ohne CTEM sind sie früher oder später mit einer überwältigenden Anzahl von Schwachstellen konfrontiert, die sich niemals alle – und manche grundsätzlich überhaupt nicht – beheben lassen.

- Diese Gefährdungen werden dann üblicherweise in verschiedene Listen unterteilt, basierend auf den Tools, die für die verschiedenen Schwachstellen und Umgebungen zur Verfügung stehen: On-Prem, Cloud-Umgebungen, Container, traditionelle Schwachstellen, Konfigurations-, Identitäts- oder Active-Directory-Probleme und mehr.

- Auf diese Weise haben die Organisationen aber keine Möglichkeit, die Schwachstellen zusammenzutragen und in einen risikobasierten Kontext zu setzen – sprich zu analysieren, wie Angreifer die derzeitige Konfiguration der Umgebung ausnutzen könnten. Dementsprechend lassen sich auch die Gegenmaßnahmen nicht angemessen priorisieren. Die betroffenen Unternehmen verschwenden dann viel Zeit damit, irrelevante Schwachstellen zu beheben. Oder aber, sie geben einfach auf.

- Und selbst, wenn sie gewisse Fortschritte machen, können sie diese nicht dokumentieren – und nicht klar darlegen, wie sich das Gesamtrisiko für das Unternehmen verändert hat.

All diese Probleme treten weiterhin auf, obwohl traditionelle Tools für das Schwachstellenmanagement schon seit Jahrzehnten (und aktuellere „Breach-and-Attack-Simulation“-Tools seit Kürzerem) im Einsatz sind. Das Scheitern dieser Lösungen beim Schutz gegen Angriffe ist ein Hauptgrund dafür, dass CTEM heute so eine hohe Priorität eingeräumt wird.

Warum CTEM die richtige Lösung ist?

Für Gartner erweitern CTEM-Programme die „traditionelle Bewertung von Cybersicherheit.“ Sie nutzen Cybersicherheitstechnologien, um „den Umfang von Zyklen zur Gefährdungsbeurteilung an den spezifischen Unternehmensprojekten und kritischen Bedrohungsvektoren auszurichten“ und die „Gefährdung und entsprechende Schutzprioritäten von Unternehmen zu validieren, indem diese aus Angreiferperspektive betrachtet und die Effektivität von Sicherheitskontrollen und Incident-Response-Prozessen getestet werden.“ Dies gewährleistet, dass Sicherheitsmaßnahmen möglichst effizient, wirksam und passgenau auf die Bereiche zugeschnitten sind, die für ein Unternehmen am wichtigsten sind. CTEM gestattet eine ganzheitliche Betrachtung und laufende Überwachung von Risiken und der damit verbundenen Schutzmaßnahmen – sowie der kontinuierlichen Entwicklung der Sicherheitslage.

Der Mehrwert von CTEM?

Welchen Wert CTEM einem Unternehmen bringt, hängt davon ab, wie groß das Problem ist – und wie umfangreich die Verbesserungen, die nach einer Implementierung des CTEM-Programms beobachtet werden. XM Cyber hat hierzu eigene Forschungsergebnisse im Bericht „Welchen Weg nimmt das Risiko? Exposure Management im Jahr 2023“ zusammengefasst:

- In großen Unternehmen können schnell mehr als 250.000 offene Schwachstellen vorliegen.

- Unseren Nachforschungen zufolge lassen sich allerdings nur rund 10 % davon beheben – der Rest bleibt bestehen.

- Gleichzeitig führen 75 % der Schwachstellen nicht zu anderen Ressourcen – sie sind für Angreifer „Sackgassen“. Insgesamt führen nur 2 % der Schwachstellen zu kritischen Ressourcen.

In seiner „Total Economic Impact“-Studie von 2022 kommt Forrester zu dem Ergebnis, dass Organisationen mit entsprechender CTEM-Lösung die Wahrscheinlichkeit einer schweren Sicherheitsverletzung um 90 % reduzieren und den ROI der Lösung um bis zu 400 % steigern können.

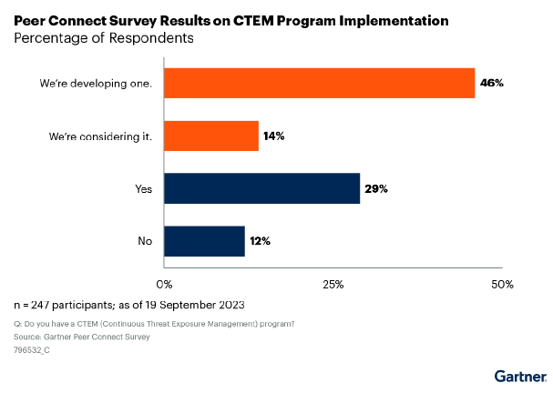

Wie beliebt ist CTEM?

Aus einer Gartner Peer Connect1-Umfrage geht hervor, dass „71 % der Organisationen von einem CTEM-Ansatz profitieren könnten, wobei 60 % der Befragten bereits ein CTEM-Programm verfolgen oder in Erwägung ziehen.“

Gartners Einschätzung zu CTEM?

„Bis 2026 werden Unternehmen, die ihre Sicherheitsinvestitionen auf Grundlage eines CTEM-Programms priorisieren, die Zahl ihrer Sicherheitsverletzungen um zwei Drittel reduzieren können.“ – Gartner, „Top Strategic Technology Trends for 2024: Continuous Threat Exposure Management“, veröffentlicht am 16. Oktober 2023

Anders als beim gängigen, „detektionsbasierten“ Ansatz wird mit CTEM deutlich, dass es langfristig gesehen fatal ist, sich auf Ereignisse statt die Sicherheitslage insgesamt zu konzentrieren. Die Aktivitäten der Angreifer unterstreichen das. Nur ein priorisierter, fortlaufender und bedrohungsbasierter Ansatz kann auf lange Sicht erfolgreich sein. Oder anders gesagt: Es wird Zeit für die Einführung von CTEM.

Wie oben bereits dargelegt, empfiehlt Gartner Unternehmen für das Gefährdungsmanagement einen fünfstufigen Prozess. Dabei sind folgende Aspekte entscheidend:

- Organisationen müssen über das Schwachstellen-Management hinaus gehen und analysieren, welche Ressourcen wirklich wichtig sind und wie diese angegriffen werden könnten.

- Gegenmaßnahmen sind im Rahmen eines fortlaufenden Prozesses zu treffen.

- Erkenntnisse müssen auf Grundlage des tatsächlichen Risikos und der potenziellen Auswirkungen auf die Umgebung (aus Angreiferperspektive) priorisiert werden.

- Das CTEM-Programm ist auf Grundlage der oben genannten Aspekte auszuführen und zu validieren.

Wie unterscheidet sich CTEM vom klassischen Schwachstellen-Management/RBVM?

Risikobasiertes Schwachstellen-Management (RBVM) bezeichnet eine Cybersicherheitsstrategie, die Organisationen dabei unterstützt, Schutzmaßnahmen strategisch zu priorisieren und ihr Risiko so zu mindern. Die hierfür eingesetzten Tools bewerten bestehende Sicherheitslücken und bestimmen das Risiko, das von ihnen für geschäftskritische Ressourcen ausgeht – basierend auf bekannten „Präzedenzfällen“.

In Anbetracht des Umfangs ist eine Automatisierung dieses Prozesses unerlässlich, daher gibt es diese Art von Tools auch schon seit Jahrzehnten. So wurden etwa im Jahr 2020 allein 17.000 neue Sicherheitslücken gemeldet, also alle sechs Minuten eine. Angreifer verschwenden keine Zeit. Sie entwickeln laufend neue Exploits, und entsprechend reaktionsschnell muss die Verteidigung sein.

Leider zeigt sich jedoch, dass die hierbei genutzten Tools mit dem Management aller Cyber-Schwachstellen zunehmend überfordert sind. Selbst große, finanzstarke Organisationen können längst nicht alle Sicherheitslücken schließen, die sie entdecken. Zum einen ist ihre Zahl zu hoch, zum anderen gibt es auch Systeme, die sich nicht patchen lassen. Bestimmte Abhängigkeiten in der Lieferkette erschweren das Ganze zusätzlich.

Vor allem aber ist RBVM auf reine Schwachstellen (CVEs) begrenzt. Problematische Nutzeridentitäten und Fehlkonfigurationen, die ebenfalls oft von Angreifern ausgenutzt werden, finden keine Beachtung.

CTEM hingegen priorisiert alle Arten von Gefährdungen – nicht nur CVEs. Grundlage bildet dabei immer das reale Risiko für kritische Systeme und Ressourcen. So hilft CTEM, den Aufwand für Schutzmaßnahmen drastisch zu verringern. Zugleich etabliert CTEM einen ganzheitlichen Prozess für das laufende Risikomanagement. CTEM kann also als Erweiterung des RBVM gesehen werden. Es versorgt Organisationen mit umfassenderen Informationen über reale Angreifer und liefert wichtige Erkenntnisse zu effektiven Gegenmaßnahmen.

Wie unterscheidet sich CTEM von Red Teaming?

Red-Teaming-Übungen verfolgen immer spezifische Ziele. Sie werden z. B. eingesetzt, um zu ermitteln, wie gut Angreifer geschäftskritische Anwendungen erreichen könnten. Nach Angaben von IBM konzentriert sich Red Teaming „stark auf die Nachahmung fortgeschrittener, getarnt agierender Bedrohungsakteure, die etablierte Verteidigungskontrollen unterlaufen und Lücken in der Verteidigungsstrategie des Unternehmens identifizieren. Unternehmen können mithilfe solcher Praktiken genauer analysieren, wie sie reale Angriffe erkennen und angemessen darauf reagieren können.“

Red-Teaming-Übungen sind wertvoll, um (a) einen oder mehrere bestimmte Angriffspfade zu kritischen Ressourcen zu identifizieren und aufzudecken und (b) die Fähigkeit der Verteidiger zu testen, die Angreifer zu entdecken. Der Nachteil: Red Teaming ist teuer und kann aufgrund des hohen manuellen Aufwands nur gelegentlich durchgeführt werden. Zudem werden hierbei nicht alle denkbaren Angriffspfade aufgedeckt, und auch die Priorisierung von Präventionsmaßnahmen steht beim Red Teaming nicht im Vordergrund. Anders gesagt: Red Teaming ist gut, um den bestehenden Schutz zu überprüfen, aber nicht geeignet, um regelmäßige, umfassende Empfehlungen zur Sicherheitslage zu geben.

Im Gegensatz hierzu gestattet CTEM eine kontinuierliche, holistische Verteidigungsanalyse. Es priorisiert die effektivsten Schutzmaßnahmen und macht erzielte Fortschritte nachverfolgbar.

Wie unterscheidet sich CTEM von Pentests?

Pentests ähneln Red-Teaming-Übungen insofern, als in beiden Fällen eine Testmethodik zum Einsatz kommt – mit dem Ziel, die Cyber-Verteidigung einer Organisation zu beurteilen. Allerdings können Pentests in der Regel nur zu klar festgelegten Zeiten vorgenommen werden. Zudem stehen auch hier bekannte Schwachstellen im Fokus. Pentests analysieren, ob Anwendungen, Netzwerke, Plattformen und Systeme angegriffen werden können, und finden Probleme, die behoben werden müssen.

Der Nachteil liegt wie beim Red Teaming darin, dass auch mit Pentests nicht die gesamte Umgebung untersucht werden kann. Außerdem spiegelt die Auswertung immer nur einen bestimmten Zeitpunkt wider. Damit ist eine Priorisierung praktisch unmöglich, und die Ergebnisse sind rasch wieder veraltet. Pentests liefern für einen sehr begrenzten Bereich hochgradig zuverlässige Ergebnisse, sind jedoch mit einem hohen manuellen Aufwand verbunden.

CTEM hingegen besticht mit einem ganzheitlichen, fortlaufenden Ansatz zur Verteidigung – sowie der zielgerichteten Priorisierung und Dokumentation von Schutzmaßnahmen. Laut der Forrester Total Economic Impact Study von 2022 können Unternehmen, die eine CTEM-orientierte Angriffspfadlösung einsetzen, ihre Kosten für Pentests innerhalb von drei Jahren um bis zu 1,4 Millionen US-Dollar senken.

Wie unterscheidet sich CTEM von BAS (Breach and Attack Simulation)?

Breach and Attack Simulation (BAS)-Lösungen führen automatisierte Sicherheitstests nach einem anderen Ansatz durch. Einige BAS-Tools stellen die vorhandene Sicherheitsinfrastruktur auf den Prüfstand, während mit anderen bestehende Sicherheitskontrollen auf ihre Funktionstüchtigkeit getestet werden.

Sowohl bei der BAS als auch bei Pentests und Red Teaming werden Angriffe simuliert, um Hypothesen zu den Ergebnissen realer Szenarien aufzustellen – und reale Probleme anzugehen. Ihr Einsatz birgt allerdings auch ein betriebliches Risiko: So kann es passieren, dass die Durchführung Leistungsprobleme oder gar Ausfälle von Produktionssystemen verursacht. BAS-Tools werden regelmäßig innerhalb eines Ausschnitts der Gesamtumgebung eingesetzt und nutzen immer nur einen Bruchteil aller möglichen Angriffstechniken. Sie bieten einen gewissen Wert bei der Aufdeckung von Problemen – aber der Ansatz bleibt immer unvollständig.

CTEM-Lösungen analysieren die gesamte Umgebung und decken ein breiteres Spektrum von Gefährdungen ab. So ermöglichen sie einen ganzheitlichen, fortlaufenden Ansatz zur Verteidigung – und eine zielgerichtete Priorisierung und Dokumentation von Schutzmaßnahmen.

Wie unterscheidet sich CTEM von IAM- und ITDR-Lösungen?

IAM (Identity and Access Management) und ITDR (Identity Threat Detection and Response) rücken problematische Nutzeridentitäten in den Fokus. Damit sind diese Lösungen für die Cybersicherheit in Unternehmen extrem wichtig, immerhin werden derartige Schwachstellen bei den meisten Angriffen früher oder später ausgenutzt. Alle nicht-identitätsbezogenen Gefährdungen werden bei IAM und ITDR hingegen ausgeklammert – ebenso wie die Bestimmung potenzieller Angriffspfade. Damit bieten IAM und ITDR nur einen sehr begrenzten Einblick in die Unternehmensumgebung.

CTEM-Lösungen analysieren die gesamte Umgebung und decken ein breiteres Spektrum von Gefährdungen ab. So ermöglichen sie einen ganzheitlichen, fortlaufenden Ansatz zur Verteidigung – und eine zielgerichtete Priorisierung und Dokumentation von Schutzmaßnahmen.

Wie unterscheidet sich CTEM von EASM (External Attack Surface Management)?

Beim External Attack Surface Management oder EASM werden externe Ressourcen fortlaufend auf das Risiko potenzieller Sicherheitsverletzungen hin untersucht und inventarisiert. Dieser Prozess konzentriert sich also in vollumfänglich auf die ersten Angriffspunkte an der „externen Oberfläche“ Ihrer IT-Umgebung. EASM wird außerhalb der Umgebung durchgeführt. Welche weiteren Schritte ein Angreifer nach dem ersten Eindringen nehmen könnte, bleibt hingegen verborgen.

Im Gegensatz dazu blickt CTEM unter die Oberfläche und verschafft Ihnen ein vollständiges Bild von den Gefährdungen in Ihrer Umgebung. Zudem zeigt CTEM, wie ein Angreifer einzelne Schwachstellen kombinieren und einen Angriffspfad zu Ihren wichtigsten Ressourcen bahnen kann. Insgesamt bietet CTEM eine weitaus größere Abdeckung als ASM und gestattet damit eine viel aussagekräftigere Bewertung Ihres Cybersicherheitsrisikos. Mit CTEM sehen Sie alle Gefährdungen im Kontext und können selbstbewusst Ihre Gegenmaßnahmen priorisieren.

Wie unterscheidet sich CTEM von CSPM (Cloud Security Posture Management)?

CSPM-Lösungen können Fehlkonfigurationen und Compliance-Risiken in Cloud-Umgebungen erkennen. CSPM hilft also, Cloud-Infrastrukturen auf Schwachstellen und Lücken bei der Durchsetzung von Sicherheitsrichtlinien hin zu überwachen. Angesichts des Wachstums im IaaS-, PaaS- und SaaS-Markt – das bis 2027 kombiniert mit 17 % pro Jahr beziffert wird – ist dies eindeutig wichtig. Experten prognostizieren sogar, dass künftig bei 99 % aller in Cloud-Umgebungen kompromittierten Datensätze fehlerhafte Nutzer- und Kontokonfigurationen die Ursache sein werden.

In den allermeisten (und gerade in den größeren) Organisationen sind Umgebungen allerdings weitverzweigt und umfassen Remote-Mitarbeiter, On-Prem-Systeme und Lösungen mehrerer Cloud-Anbieter. Damit wird CSPM im Grunde zu einer Art Flickenteppich. Der Ansatz liefert keinen ganzheitlichen Überblick über die Sicherheitslage und gestattet keine unternehmensweite Priorisierung der Schutzmaßnahmen. Da viele Angreifer sich eine Kombination aus Remote-, On-Prem- und Cloud-Assets zunutze machen, ist das aber besonders wichtig.

CTEM geht anders vor. Hier werden alle Assets (auch die in der Cloud) berücksichtigt. Nutzer erhalten einen holistischen Überblick über die Unternehmensumgebung und können Abhilfemaßnahmen nach erfolgter Angriffspfadanalyse und Bewertung der Sicherheitslage priorisiert angehen. Damit zielt CTEM auf die Unternehmenssicherheit insgesamt ab.

Auswahl eines passenden CTEM-Anbieters?

CTEM stellt eher eine Strategie als eine Produktkategorie dar. Bei der Frage, welche Tools sich für die Implementierung eines CTEM-Programms eignen, sind aber dennoch einige wichtige Aspekte zu beachten.

Bandbreite der erkannten Sicherheitsrisiken: Welche Arten von Gefährdungen kann die Lösung identifizieren – von traditionellen Schwachstellen über Fehlkonfigurationen bis hin zu problematischen Nutzeridentitäten und mehr?

Abdeckung der Unternehmensumgebung: Nimmt die Lösung bei der Sicherheitsanalyse alle Workstations, Entitäten, virtuellen Maschinen, Container, Nutzeraktivitäten, Cloud-Ressourcen, Konfigurationen usw. in den Blick? Sehen Sie mit ihr wirklich alle Wege, die Angreifer nehmen könnten – und können Sie entsprechende Prioritäten setzen?

Risikokontextualisierung: Kombiniert die Lösung das vorhandene Wissen über Schwachstellen, Netzwerkpfade und kritische Ressourcen, um potenzielle Angriffspfade zu visualisieren? Wie werden diese für Schutzbeauftragte dargestellt? Können Sicherheits- und IT-Teams anhand der verfügbaren Informationen erkennen, ob ihre Schutzmaßnahmen zielführend sind?

Priorisierung von Maßnahmen: Analysiert die Lösung Angriffspfade auf ihre potenziellen Auswirkungen hin, damit Sie wissen, mit welchen Maßnahmen Sie die gefährlichsten Angriffspfade am schnellsten durchkreuzen können? Werden auch Sackgassen erkannt, für die zumindest kurzfristig kein Handlungsbedarf besteht?

Unterstützung bei Maßnahmen: Bietet die Lösung neben der Erkennung von Schwachstellen und Angriffspfaden auch eine konkrete Hilfestellung bei deren Behebung und trägt so zu konsistenten, effizienteren Schutzmaßnahmen bei?

Fortlaufende Evaluierung: IT-Umgebungen verändern sich ständig. Sind mit der Lösung laufende Evaluationen möglich, um auch neuartige Schwachstellen und Angriffspfade zuverlässig zu erkennen? Hilft sie Ihnen, über die neuesten Sicherheitslücken und Angriffstechniken auf dem Laufenden zu bleiben? Und gestattet die Lösung, Veränderungen der Sicherheitslage im weiteren Zeitverlauf nachzuverfolgen?

Reporting an Führungsebenen: Können Sie mit der Lösung eine organisationsweite Risikobewertung und aktuelle Trenddaten zu verständlichen Berichten für die Geschäftsführung kombinieren? Können Sie Fragen wie „Wo sind wir besonders gefährdet?“ und „Wie hat sich die Sicherheitslage in letzter Zeit verändert?“ zielsicher beantworten?

Betriebliche Sicherheit und Auswirkungen: Wie einfach lässt sich die Lösung implementieren und managen? Welche potenziellen Risiken (wenn überhaupt) birgt die Bereitstellung für Ihre Produktionsumgebungen?

Alternativ können Sie verschiedene Anbieter auch daran evaluieren, wie sie die folgenden Fragen beantworten:

- Welche unserer kritischen Ressourcen sind derzeit gefährdet?

- Über welche Pfade könnte ein Angreifer Zugriff auf sie erlangen?

- Wo finden sich in unserer Umgebung Schwachstellen?

- Welche müssen mit besonderer Dringlichkeit behoben werden, damit unsere wichtigsten Systeme und Ressourcen geschützt sind („Choke Points“? Welche sind am wenigsten wichtig („Sackgassen“)?

- Können Sie die derzeitige Sicherheitslage und den Schutz unserer kritischen Assets in Form einer Gesamtpunktzahl oder -bewertung illustrieren? Können Sie uns helfen, zukünftige Verbesserungen der Lage verständlich zu dokumentieren?

Gute Gründe für XM Cyber?

XM Cyber bietet in Sachen „Exposure Management“ – der Kernaspekt jedes CTEM-Programms – klar die umfangreichste Lösung.

Wie kein anderes Produkt deckt XM Cyber Gefährdungen auf, die weit über die klassischen Schwachstellen hinaus gehen, und nimmt auch Konfigurations- und Identitätsprobleme, die von Angreifern häufig ausgenutzt werden, in den Blick.

XM Cyber liefert damit den umfassendsten und smartesten Ansatz zur Analyse von Gefährdungen, der Konnektivität und dem Wert Ihrer verschiedenen Systeme und Ressourcen – für Remote-Geräte genau wie für On-Prem-Anlagen und Cloud-Systeme. Anders als Pentests und andere Instrumente, mit denen Risiken validiert werden, umspannt XM Cyber komplette, große Unternehmensumgebungen. Natürlich ohne betriebliche Abläufe zu gefährden oder Ihr Team mit falsch-positiven Alarmen zu überlasten. So ist XM Cyber die führende Lösung zur Erkennung, Priorisierung und Kommunikation von Angriffspfaden.

XM Cyber leistet mehr als nur eine einmalige Erkennung: Unsere Lösung ermöglicht Ihnen, fortlaufend Maßnahmen richtig zu priorisieren, umzusetzen und ihren Erfolg sauber für die Geschäftsführung zu dokumentieren.

Schützen Sie Ihre Ressourcen vor Angreifern und zeigen Sie den Entscheidungsträgern in Ihrer Organisation, welchen Wert Ihre Arbeit hat – leichter und effizienter denn je.

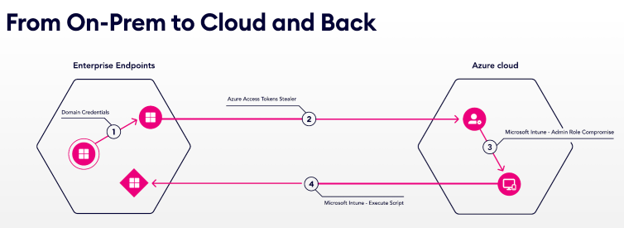

Deckt CTEM On-Prem- und Cloud-Umgebungen ab?

Absolut. Eine vollständige Analyse sämtlicher Gefährdungen und ihrer Auswirkungen auf kritische Ressourcen bildet das Fundament von CTEM. In nahezu allen Organisationen gibt es Remote-Arbeitskräfte, On-Prem-Ausrüstung und Cloud-Ressourcen, die Risiken ausgesetzt sind. Diese sind nur scheinbar voneinander getrennt – tatsächlich sind heutige Umgebungen hochgradig integriert. Zugleich stammen die genutzten Ressourcen in der Regel von unterschiedlichen Anbietern mit jeweils eigenen Management-Systemen. Um Angriffsflächen und -pfade, die zu den kritischen Ressourcen führen, zu erkennen und das Gesamtrisiko zu erfassen, braucht es einen holistischen Blick auf diese Umgebungen. Anders gesagt: Es braucht die Perspektive des Angreifers.

71 % aller Unternehmen sind mit Schwachstellen in ihren On-Prem-Netzwerken konfrontiert, von denen auch für kritische Cloud-Ressourcen eine Gefahr ausgeht. Gelingt Angreifern der Zugriff auf Cloud-Umgebungen, sind 92 % der kritischen Ressourcen vulnerabel.

Die CTEM-Lösung von XM Cyber nimmt deshalb Ihre gesamte Umgebung ins Blickfeld.

Weitere Informationen zu XM Cyber und unserer CTEM-Lösung für Ihre Hybrid-Cloud-Umgebung finden Sie in unserem eBook „The Power of Attack Paths in Cloud“.

Einstieg in CTEM?

Der Prozess der Implementierung eines modernen Exposure-Management-Programms lässt sich in die folgenden Kernaktivitäten unterteilen (mit einigen Überschneidungen):

- Erstes Onboarding und Bereitstellung der Softwarekomponenten.

- Definition kritischer Systeme und Ressourcen, geeigneter Schutzmaßnahmen und damit beauftragter Teams.

- Integration der XM-Plattform in Ticketing-Systeme.

- Ermittlung von Angriffspfaden und Formulierung eines geeigneten Plans mit Schutzmaßnahmen.

- Durchführung und Überprüfung von Schutzmaßnahmen.

- Berichterstattung an die Führungsebene und Verbesserung der Sicherheitslage.

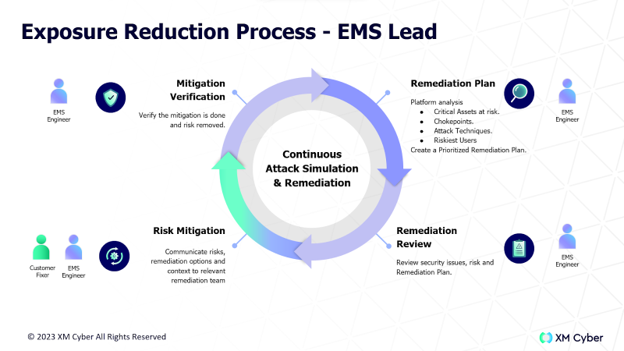

Um diesen Prozess so schnell und reibungslos wie möglich umzusetzen, bietet XM Cyber den Exposure Management Service, kurz EMS. EMS ergänzt Ihr bestehendes Sicherheitsteam um einen eigenen Experten für Schutzmaßnahmen und fortlaufendes Exposure Management. Unsere Experten kümmern sich proaktiv um die Minderung Ihres Risikos und helfen Ihnen, Ihre betrieblichen Exposure-Management- und Abhilfeprozesse zu verbessern. Standardmäßig nimmt ein solcher EMS-Einsatz in mittleren bis großen Unternehmen vom ersten Kickoff bis zu dem Punkt, an dem die Schutzmaßnahmen eingeleitet werden, nur wenige Wochen in Anspruch.

Im Rahmen eines EMS-Auftrags stellt XM Cyber Ihnen diverse Schulungs-, Dokumentations- und Reporting-Ressourcen bereit. Neben Hilfestellungen zu Schutzmaßnahmen erhalten Sie regelmäßige Prüfungen der Sicherheitslage. Weitere Informationen finden Sie unter XM Cyber Exposure Management Service. Natürlich können Sie sich auch direkt per E-Mail an das EMS-Team wenden.

Wer profitiert bereits von CTEM?

CTEM-Programme bieten grundsätzlich für jedes Unternehmen, das über ein formelles Cybersicherheitsprogramm verfügt, spürbare Vorteile – und verbreiten sich derzeit rasant. So kam Gartner erst kürzlich bei einer Befragung von 247 Organisationen zu dem Ergebnis, dass 29 % bereits ein CTEM-Programm implementiert haben. Weitere 46 % arbeiten derzeit an der Entwicklung eines solchen Programms. CTEM erreicht hier also bereits eine Durchdringungsrate von 75 %.

Wir bei XM Cyber sehen das ähnlich. Viele verschiedene Arten von Organisationen nutzen inzwischen unsere Lösung zur Unterstützung ihres CTEM-Programms, darunter:

- Ein führender US-amerikanischer Versicherer, der nach der Einführung von Schwachstellen-Scannern und Antiviren-Software den nächsten logischen Schritt nehmen möchte

- Eine große, internationale Hafenbehörde, die mehr Übersicht und Kontrolle über ihre – von mehr als 100 lokalen Administratoren gemanagte – Sicherheitslage gewinnen will

- Einer der größten Einzelhändler weltweit (über 500.000 Angestellte), der mit XM Cyber effizientere Schutzmaßnahmen und eine bessere Abstimmung zwischen Sicherheits- und IT-Teams erreichen will