Qu'est-ce que la Gestion Continue de l'Exposition aux Menaces (CTEM)?

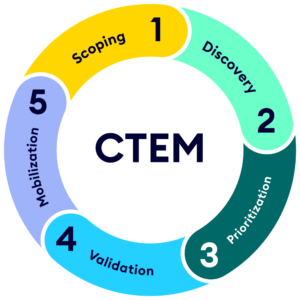

La Gestion Continue de l’Exposition aux Menaces (CTEM) est un programme ou cadre méthodologique proactif et continu en cinq étapes, qui vise à réduire l’exposition aux cyberattaques. Il aide les organisations à identifier les vulnérabilités et expositions, à les corréler avec des chemins d’attaque potentiels, à les prioriser en fonction de leur risque pour les actifs critiques, et à suivre les progrès lors de la mise en œuvre des activités de remédiation. Les organisations du monde entier exploitent le CTEM pour traiter efficacement les expositions et améliorer leur posture de sécurité.

Le CTEM évalue continuellement l’ensemble de l’écosystème d’une organisation – y compris les réseaux, systèmes, actifs, et plus encore – pour identifier les expositions et faiblesses dans le but de réduire la probabilité que ces vulnérabilités soient exploitées. Disposer d’un programme CTEM peut permettre une amélioration continue de la posture de sécurité en identifiant et en corrigeant les zones potentiellement problématiques avant que les attaquants ne puissent les exploiter.

L’élément « continu » du CTEM fait référence à une relation d’échange entre le programme CTEM et les efforts de remédiation des risques associés, où les données provenant des deux aspects alimentent les processus pour prendre des décisions toujours plus optimales sur la façon de gérer le risque d’exposition. Selon Gartner® dans leur rapport « Implement a Continuous Threat Exposure Management (CTEM) Program », publié le 21 juillet 2022, « L’objectif du CTEM est d’obtenir un plan de remédiation et d’amélioration de la posture de sécurité cohérent et exploitable que les dirigeants d’entreprise peuvent comprendre et sur lequel les équipes d’architecture peuvent agir. » L’objectif fondamental du CTEM est de réduire la probabilité que les faiblesses soient exploitées.

Le CTEM est un programme cadre qui met en œuvre une approche de réduction de l’exposition. En conséquence, ce n’est pas un produit ou un service, mais le(s) bon(s) produit(s) peuvent aider à le mettre en œuvre dans votre organisation. Les cinq étapes du CTEM sont décrites ci-dessous.

Étape 1 – Cadrage

Cette première étape consiste à comprendre vos surfaces d’attaque et l’importance de chaque actif pour votre entreprise, deux éléments qui évolueront dans le temps. Elle inclut l’identification des surfaces d’attaque clés et nécessite la contribution de divers décideurs, tels que les responsables des équipes IT, Juridique, GRC, Développement, R&D, Produit et Opérations métier.

Étape 2 – Découverte

L’étape de découverte consiste à évaluer chaque actif pour identifier les expositions potentielles et analyser comment ces expositions sont corrélées à des risques particuliers. Cela va au-delà des simples vulnérabilités isolées en incluant d’autres types d’expositions – telles que les risques liés à Active Directory, aux identités et aux configurations – ainsi que la façon dont les expositions peuvent être enchaînées pour créer des chemins d’attaque vers les actifs.

Étape 3 – Priorisation

Dans l’étape de priorisation, les expositions sont analysées pour évaluer le niveau de menace connue qu’elles ont représenté « dans la nature » et l’importance des actifs directement impactés.

Cette étape est cruciale, car les grandes organisations constatent uniformément qu’il y a bien plus d’expositions qu’elles ne pourront jamais corriger. Pourquoi ? En partie à cause du volume considérable, et en partie parce que leurs environnements évoluent constamment – nouveaux actifs, utilisateurs, logiciels, paramètres de configuration, etc.

La priorisation s’est traditionnellement limitée aux vulnérabilités, excluant d’autres types d’expositions, telles que les identités et les mauvaises configurations. Et elle n’a pas pris en compte la façon dont les expositions se rapportent aux chemins d’attaque potentiels vers les actifs critiques. Avec le CTEM, la priorisation clarifie quelles remédiations sont les plus bénéfiques pour réduire le plus grand nombre de risques pour les actifs critiques.

Étape 4 – Validation

L’étape de validation examine comment les attaques peuvent se produire et la probabilité de leur occurrence. Cette étape peut exploiter une variété d’outils pour différents usages. Dans certains cas, la validation est effectuée pour permettre la priorisation, comme dans l’étape 3 ci-dessus. Dans d’autres cas, la validation peut être précieuse pour tester continuellement les contrôles de sécurité ou pour automatiser les tests de pénétration périodiques.

Étape 5 – Mobilisation

Cette étape, qui sert en quelque sorte de facteur facilitateur pour l’ensemble du cadre, est celle où vous vous assurez que tout le monde est sur la même longueur d’onde et comprend son rôle et ses responsabilités dans le contexte du programme. La mobilisation est optimisée lorsque l’équipe de sécurité et les équipes IT impliquées dans la remédiation ont une vision claire de la valeur de réduction des risques de tout effort de remédiation, ainsi que des rapports montrant la tendance générale des améliorations apportées à la posture de sécurité dans le temps.

Quelles sont les 5 étapes du CTEM ?

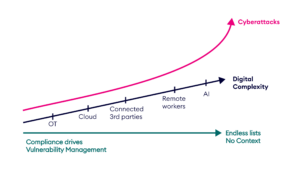

Les organisations mettent en œuvre le CTEM car, autrement, elles sont confrontées à la situation frustrante suivante :

- Lorsqu’elles exécutent une découverte complète, elles trouvent un volume écrasant d’expositions – bien plus qu’elles ne peuvent réellement corriger, et certaines qu’elles ne peuvent tout simplement pas corriger.

- Les expositions sont généralement séparées en différentes listes basées sur les outils disponibles pour différents types d’exposition et pour différents environnements – on-premise, cloud, conteneur, vulnérabilité traditionnelle, problème de configuration, exposition d’identité, problème Active Directory, et plus encore.

- Les organisations n’ont aucun moyen d’agréger les expositions, de les placer dans un contexte selon le risque réel (basé sur la façon dont un attaquant peut exploiter la configuration actuelle de leur environnement), et de prioriser les activités de remédiation. Ainsi, elles perdent du temps à corriger des expositions qui n’ont pas d’importance, ou elles abandonnent essentiellement.

- De plus, là où elles progressent, elles n’ont aucun moyen de corréler cela au risque organisationnel global, ou d’illustrer comment leurs efforts font une différence.

Tout cela malgré des décennies d’utilisation d’outils traditionnels de gestion des vulnérabilités, et plus récemment d’outils de simulation de brèche (BAS). L’incapacité de ces outils à se préparer et se protéger contre les attaques est l’une des principales raisons pour lesquelles le CTEM est aujourd’hui une priorité absolue.

Pourquoi le CTEM est-il la bonne solution ?

Selon Gartner, « Les programmes CTEM élargissent l’évaluation traditionnelle de la cybersécurité. » De plus, le rapport note également que les programmes CTEM utilisent la technologie de cybersécurité pour :

« Aligner les périmètres des cycles d’évaluation de l’exposition sur des projets métiers spécifiques et des vecteurs de menace critiques. »

« Valider l’exposition de l’entreprise et les priorités de remédiation en incluant la perspective de l’attaquant, et tester l’efficacité des contrôles de sécurité et des processus de réponse aux incidents. »

Cela garantit que les efforts de sécurité sont précisément adaptés aux domaines les plus importants pour une organisation, améliorant ainsi l’efficacité et l’efficience des mesures de sécurité. Le CTEM fournit en outre une vision holistique du risque – une vision qui peut être suivie dans le temps pour corréler l’activité de remédiation avec l’amélioration de la posture de sécurité.

Quelle est la valeur du CTEM ?

La valeur du CTEM est proportionnelle à l’ampleur du problème et aux améliorations constatées par les organisations lorsqu’elles l’adoptent.

Dans le propre rapport de recherches de XM Cyber, Navigating the Paths of Risk: The State of Exposure Management in 2024, nous constatons que :

Les grandes entreprises peuvent avoir plus de 250 000 vulnérabilités ouvertes.

Pourtant, les recherches montrent que les entreprises ne corrigent qu’environ 10 % de ces vulnérabilités, laissant le reste en place.

Cependant, 75 % des expositions n’aboutissent pas à un autre actif – ce sont des « impasses » pour les attaquants. En outre, seulement 2 % mènent à des actifs critiques.

L’étude Total Economic Impact de Forrester (2022) révèle une réduction de 90 % de la probabilité d’une violation grave pour les organisations disposant d’une solution adéquate, ainsi qu’un ROI pouvant atteindre 400 %.

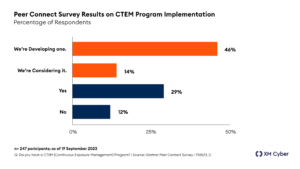

Quelle est la popularité du CTEM ?

Un rapport de Gartner note également que, « Une enquête menée par Gartner Peer Connect a révélé que 71 % des organisations pourraient bénéficier d’une approche CTEM, 60 % des répondants poursuivant déjà un programme CTEM ou envisageant de le faire. »

Que dit Gartner à propos du CTEM ?

« D’ici 2026, les organisations qui priorisent leurs investissements en matière de sécurité sur la base d’un programme de gestion continue de l’exposition aux menaces constateront une réduction des violations de deux tiers. » — Gartner, Top Strategic Technology Trends for 2024: Continuous Threat Exposure Management, publié le 16 octobre 2023

En déconstruisant l’approche classique basée sur la détection, le CTEM montre que de se concentrer sur les événements plutôt que sur la posture est une stratégie perdante à long terme. Les attaquants l’ont démontré, et cela a maintes reprises. Seule une approche continue, priorisée et axée sur les menaces sera efficace sur le long terme. En d’autres termes : implémentez le CTEM dès à présent.

De plus, comme mentionné ci-dessus, Gartner décrit un processus en cinq étapes que les organisations peuvent suivre pour gérer correctement leurs expositions. Selon nous, les étapes essentielles sont les suivantes :

Aller au-delà de la gestion des vulnérabilités pour comprendre les actifs critiques et la manière dont ils peuvent être compromis.

Développer un processus d’évaluation du risque continu et permanent

Prioriser les résultats en fonction du risque réel et de l’impact sur l’environnement et le métier, et ce du point de vue de l’attaquant

Exécuter et valider sur la base de ce qui précède

Le CTEM couvre-t-il à la fois les environnements On-premise et Cloud ?

Pourquoi choisir XM Cyber pour le CTEM ?

Bien que le CTEM soit une stratégie plutôt qu’une catégorie de produits, certains aspects clés doivent être évalués lorsque vous choisissez une solution liée au CTEM :

Ampleur de la détection des expositions – Quels types d’expositions couvre-t-elle (vulnérabilités classiques, erreurs de configuration, problèmes d’identité, etc.) ?

Couverture environnementale complète – Couvre-t-elle postes de travail, machines virtuelles, conteneurs, utilisateurs, ressources cloud et configurations pour identifier tous les chemins de risque possibles ?

Contextualisation du risque – Comment la solution combine-t-elle connaissances des expositions, chemins réseau et actifs critiques pour représenter des chemins d’attaque potentiels ? Est-ce que l’affichage est clair pour les équipes IT et sécurité ?

Priorisation de la remédiation – Les chemins d’attaque sont-ils hiérarchisés selon l’impact sur les actifs critiques ? Les « impasses » sont-elles détectées pour éviter des corrections inutiles à court terme ?

Assistance à la remédiation – La solution fournit-elle des recommandations précises pour accélérer et standardiser les corrections ?

Évaluation continue – L’outil détecte-t-il en permanence de nouvelles expositions et met-il à jour les techniques d’attaque ? Suit-il l’évolution de la posture dans le temps ?

Rapports exécutifs – Peut-il fournir des évaluations globales et des tendances à destination de la direction (ex. « Où sommes-nous les plus vulnérables ? », « Comment notre posture s’améliore-t-elle ? ») ?

Sécurité opérationnelle et impact – Quelle est la simplicité de déploiement et quels risques le déploiement comporte-t-il pour les environnements de production ?

Autre approche : poser ces questions aux fournisseurs et comparer leurs réponses :

- Quels sont mes actifs critiques à risque aujourd’hui ?

- Quels chemins permettraient à un attaquant d’y accéder ?

- Où se trouvent toutes les expositions dans mon environnement ?

- Lesquelles sont les plus importantes à corriger en priorité (goulots d’étranglement) ? Lesquelles sont secondaires (impasses) ?Pouvez-vous me donner un score global de ma posture de sécurité ? Pouvez-vous démontrer l’amélioration dans le temps ?