Gestion continue des expositions dans le Cloud

Concentrez-vous sur les risques à fort Impact dans les environnements Multi-Cloud et hybrides

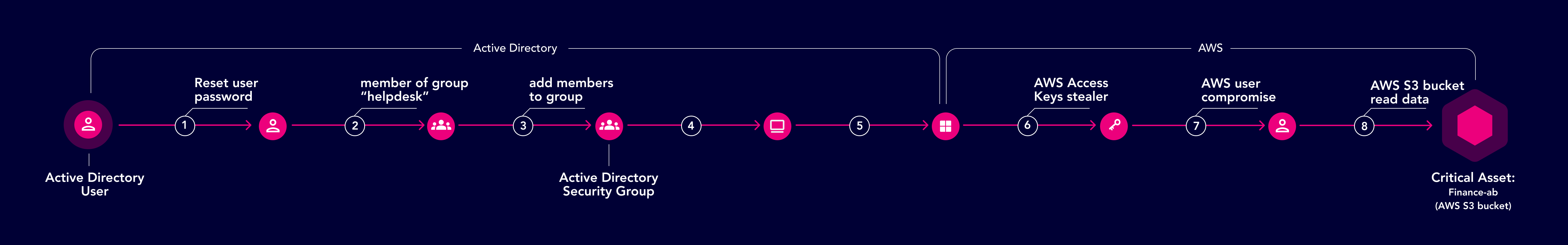

Escalade de privilèges dans le Cloud en 3 étapes simples

Concentrez-vous sur la correction de ce qui compte vraiment dans les environnements Multi-Cloud

Mettez en évidence les principaux Points de convergence dans les environnements complexes et Multi-Cloud

• Identifiez instantanément les points de brèche potentiels, les points de convergence et les ressources cloud ciblées

• Cartographiez tous les chemins d’attaque dans et entre les environnements multi-cloud, les environnements hybrides et les machines virtuelles dans le cloud

• Alignez les erreurs de configuration sur les frameworks de cybersécurité établis

• Couverture comprise sur les environnements AWS, GCP, Azure, Kubernetes, et autres

• Cartographiez tous les chemins d’attaque dans et entre les environnements multi-cloud, les environnements hybrides et les machines virtuelles dans le cloud

• Alignez les erreurs de configuration sur les frameworks de cybersécurité établis

• Couverture comprise sur les environnements AWS, GCP, Azure, Kubernetes, et autres

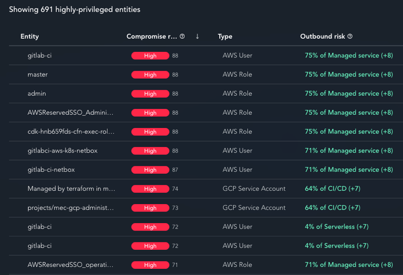

Découvrez les accès à hauts privilèges exploitables

• Identifiez les rôles et comptes privilégiés principaux qui, s’ils sont compromis, pourraient mener à un « Game-Over »

• Mettez en évidence les accès privilégiés qui peuvent facilement être compromis par les attaquants

• Fournissez une remédiation actionnable pour sécuriser les accès hautement privilégiés

• Mettez en évidence les accès privilégiés qui peuvent facilement être compromis par les attaquants

• Fournissez une remédiation actionnable pour sécuriser les accès hautement privilégiés

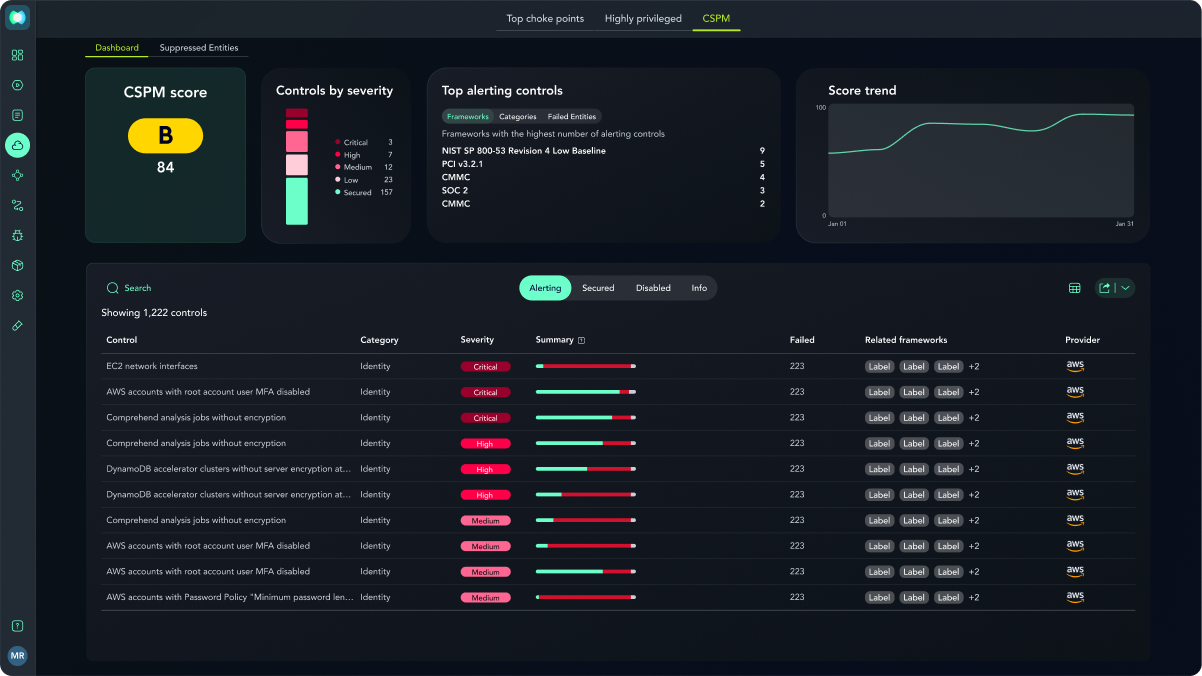

Gestion de la Posture de sécurité sans le Cloud

• Priorisez et guidez la remédiation pour les erreurs de configuration cloud et autres risques à fort impact

• Basez vous sur l’impact métier pour guider la criticité des expositions

• Établissez les politiques de sécurité de référence, surveillez et signalez les dérives de configuration

• Alertes pour les expositions internet risquées

• Basez vous sur l’impact métier pour guider la criticité des expositions

• Établissez les politiques de sécurité de référence, surveillez et signalez les dérives de configuration

• Alertes pour les expositions internet risquées

Gestion intégrale des expositions dans les environnements hybrides

Obtenez une visibilité holistique et une analyse des chemins d’attaque exploitables dans vos environnements On-premise et Multi-cloud, pour corriger les expositions les plus critiques et stoppez les attaques avant qu’elles ne se produisent.

Obtenez une démo