Continuous Exposure Management in the Cloud

Alle gravierenden Risiken im Blick – in Multi-Cloud- und Hybrid-Umgebungen

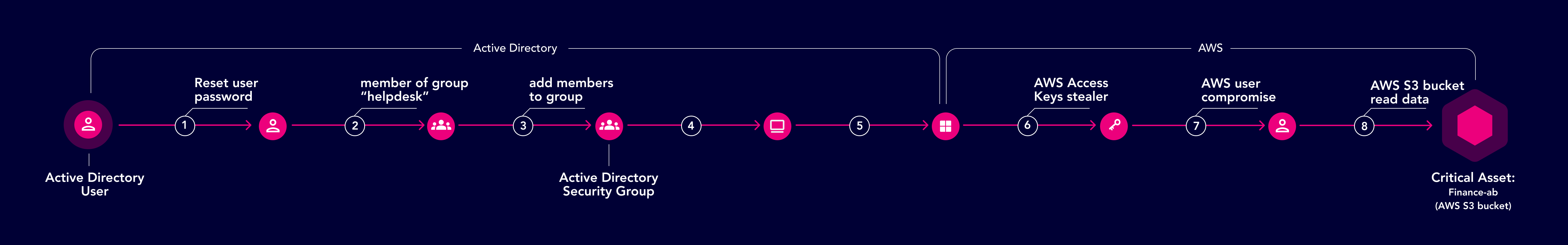

3 einfache Schritte zur Eskalation von Privilegien in der Cloud

Beseitigung der gravierenden Risiken in Multi-Cloud-Umgebungen

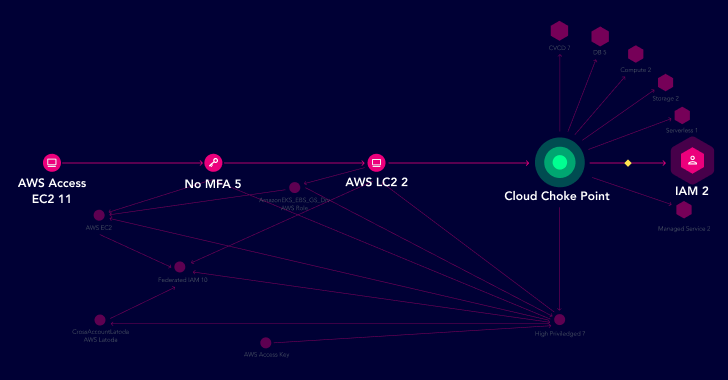

Identifizierung der zentralen Choke Points in Multi-Cloud-Umgebungen und Kubernetes

– Sofortige Erkennung potenzieller Angriffspunkte und gefährdeter Cloud-Ressourcen

– Kartierung aller Angriffspfade und Fokussierung auf Entitäten, die über mehrere Cloud-Eintrittspunkte kompromittiert werden könnten

– Aufdecken gefährdeter Kubernetes-Entitäten, die leicht kompromittierbar sind

– Kartierung aller Angriffspfade und Fokussierung auf Entitäten, die über mehrere Cloud-Eintrittspunkte kompromittiert werden könnten

– Aufdecken gefährdeter Kubernetes-Entitäten, die leicht kompromittierbar sind

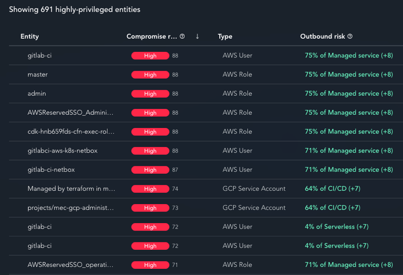

Identifizierung von gefährdeten Nutzerkonten mit umfassenden Berechtigungen

– Decken Sie die zentralen Nutzerrollen und -konten auf, deren Kompromittierung das Unternehmen vor gravierende Probleme stellen könnte

– Heben Sie hervor, welche Nutzerprivilegien für Angreifer ein gefundenes Ziel sind

– Stellen Sie praxisnahe Abhilfemaßnahmen zum Schutz von hochprivilegierten Nutzerkonten bereit

– Heben Sie hervor, welche Nutzerprivilegien für Angreifer ein gefundenes Ziel sind

– Stellen Sie praxisnahe Abhilfemaßnahmen zum Schutz von hochprivilegierten Nutzerkonten bereit

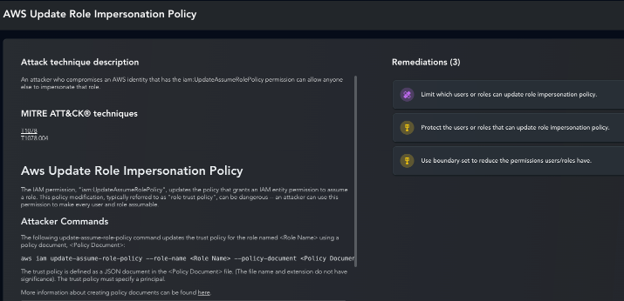

Effizientere Schutzmaßnahmen

– Fokussierung auf Cloud-Risiken mit hohem Gefahrenpotenzial und effektive Risikokommunikation

– Beschleunigung der Gegenmaßnahmen dank klarer Anleitungen und Alternativen

– Zeitersparnis bei der Analyse und Behebung von Schwachstellen

– Beschleunigung der Gegenmaßnahmen dank klarer Anleitungen und Alternativen

– Zeitersparnis bei der Analyse und Behebung von Schwachstellen

Ein ganzheitliches Exposure Management für hybride Unternehmensumgebungen

Verschaffen Sie sich den vollen Überblick über Angriffspfade – über On-Prem- und Multi-Cloud-Umgebungen hinweg – und beseitigen Sie die kritischsten Schwachstellen, um Angriffe zu verhindern, bevor sie stattfinden.